Judge0 存在严重漏洞导致沙箱逃逸和系统接管

重点摘要

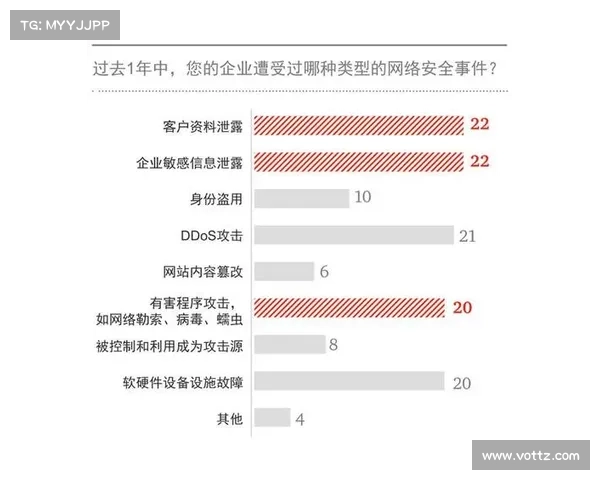

Judge0在线开源服务受到三项关键漏洞影响,可能导致沙箱逃逸、特权升级和系统接管。主要漏洞包括允许脚本覆盖和命令执行。建议使用Judge0 1131之前版本的组织立即升级。根据SecurityWeek 报导,使用于任意代码执行的在线开源服务Judge0遭遇到三项严重漏洞,这些漏洞可能被利用来实现沙箱逃逸、特权提升以及系统接管。

首先被发现的安全问题是一项严重漏洞,标记为CVE202428185。这一漏洞可能允许攻击者覆盖脚本,并完全妥协Judge0系统,包括其内部网络、数据库、网络服务器及其他应用程序,具体情况已在Tanto Security的通告中提到。

另一个同样严重的漏洞,标识为CVE202428189,可以被利用以在沙箱之外执行任意文件命令。最后一项漏洞是一个服务器端请求伪造SSRF缺陷,标记为CVE202429021,这一漏洞则可能使威胁参与者能够更改某些列的数据类型,从而在Docker容器上执行命令注入和代码执行,Tanto Security对此进行了详细说明。

使用Judge0 1131之前版本的组织被强烈建议尽快更新他们的实例,以防止潜在的利用。

漏洞编号漏洞描述影响CVE202428185允许脚本覆盖,完全妥协Judge0系统内部网络、数据库、网络服务器及其他应用均受影响CVE202428189允许沙箱外的任意文件命令执行可能导致系统功能失效或数据泄露CVE202429021服务器端请求伪造漏洞攻击者可通过命令注入在Docker容器中执行恶意代码

漏洞编号漏洞描述影响CVE202428185允许脚本覆盖,完全妥协Judge0系统内部网络、数据库、网络服务器及其他应用均受影响CVE202428189允许沙箱外的任意文件命令执行可能导致系统功能失效或数据泄露CVE202429021服务器端请求伪造漏洞攻击者可通过命令注入在Docker容器中执行恶意代码建议所有相关组织立刻检查自己的系统版本,并依照Tanto Security的建议实施升级,以降低风险和保护系统安全。

clash机场