保障特权账户安全成效不佳的现状

关键要点

超过一半的组织在保障特权账户安全方面得分不及格。尽管80的受访者认为特权账户管理PAM安全性极为重要,但52的受访者在实施方面得分不佳。防护措施薄弱使得特权账户成为攻击者的主要目标,且被盲目共享和默认设置等问题困扰。报告提出了五个步骤来加强特权账户的管理和安全性。最近的一项基准调查显示,很多公司在保障被称为“王国钥匙”的特权账户安全方面表现得相当不理想。

clash机场上周,特权账户管理PAM专家Thycotic与研究机构网络安全风险公司Cybersecurity Ventures发布了2016年的特权账户管理安全报告,该报告基于500多名IT安全专业人员的反馈,他们参与了特权密码漏洞基准调查。

高优先级,但合规性低

尽管80的受访者认为PAM安全对组织极为重要,且60的人表示PAM安全是符合政府规定必要的,但52的参与者在管理合规性方面评分不及格。

认证信息系统安全专业人士CISSPJoseph Carson表示,问题的关键在于拥有特权凭据的设备和系统数量迅速增加,但66的组织依然依赖手动方法例如:Excel 电子表格来管理特权账户。

“设备数量的急剧增加让组织在处理基本的安全管理方面感到吃力,”他说。“每个网络设备、交换机、物联网设备组织的管理方式仍然停留在手动阶段。如果不加以管理,默认设置就会一直保留。”

特权账户也涉及机器

组织往往将特权账户限制于使用它们的人员。但实际上,特权账户同样涉及机器和系统以确保它们之间能够正常交互。

相关链接 组织在保障特权账户安全方面举步维艰

“有时组织的系统数量是它们特权账户的两到五倍,”Carson指出。“如果一个组织有1000个系统,通常它会有2000到5000个特权账户。每个部署的系统都带有默认账户。”

特权账户还被连接到服务账户以维持系统运行。每个虚拟机在部署时会获得权限,而这些权限在与之关联的机器关闭时往往不会过期。如果虚拟机被克隆,这些权限也将一并克隆。最终,组织通常会发现存在大量具备特权访问权限的“流氓账户”。

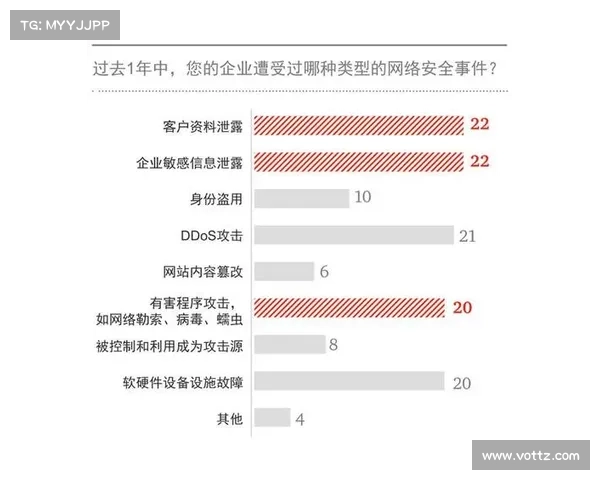

基准调查发现,20的组织从未更改过特权账户的默认密码。其他未能妥善保障特权账户的方面包括:

失败措施比例允许账户和密码共享30对特权账户和标准账户使用相同的安全措施40创建新特权账户不需要审批70不审计特权账户的活动50特权账户是攻击者的主要目标,因为它们能够解锁几乎所有部分网络的访问权限。

网络安全风险公司的创始人兼首席执行官Steven Morgan在周三的声明中表示:“弱特权账户管理在全球大企业和政府中肆虐。特权账户代表了IT王国的钥匙,是网络犯罪分子和雇佣黑客实施日益复杂的网络攻击的主要目标,对全球经济造成数万亿的损失。我们预计,在接下来的两年里,自动化PAM解决方案的采用将迅速提升至50的范围。”